Tor Network ทำงานอย่างไร ทำไมถึงตามยากนัก

By Arnon Puitrakul - 09 ธันวาคม 2024

ย้อนกลับไปเมื่อหลายปีก่อนนานมาก ๆ แล้ว ตำรวจไทยได้จับกุมเจ้าของเว็บ AlphaBay ขายของผิดกฏหมายรายใหญ่ ซึ่งเว็บนั้นมันอยู่ใน Dark Web ที่จำเป็นต้องเข้าถึงผ่าน Tor Network วันนี้เราจะมาเล่าให้อ่านกันว่า มันทำงานอย่างไร และทำไมการตามตัวในนั้นถึงเป็นเรื่องยากกัน

การเดินทางของ Internet ปกติ

โดยปกติเวลาเราจะส่งข้อมูลผ่านอินเตอร์เน็ตกัน มันไม่ได้เป็นการส่งข้อมูลจากเครื่องเราไปที่ปลายทางโดยตรง แต่มันเป็นการส่งผ่านกันเป็นทอด ๆ ไปเรื่อย ๆ เพราะตัวเราไม่ได้มีเส้นทางตรงไปที่ปลายทางทุกอย่างบนโลกแน่นอน เหมือนกับเราจะต้องใช้ถนนสาธารณะในการเดินทาง อาจจะมีถนนส่วนตัวสำหรับเดินทางในระยะใกล้ ๆ บ้าง แต่เราคงไม่สามารถตัดถนนจากบ้านเราใน กทม ไปเชียงใหม่ แล้วใช้คนเดียวได้แน่นอนใช่มะ

เทียบกับไปที่โลกอินเตอร์เน็ต คือเวลาเราเชื่อมต่ออินเตอร์เน็ต เราจะเชื่อมต่อผ่าน ผู้ให้บริการอินเตอร์เน็ต (ISP) เช่น AIS และ True ทำให้เวลาเราจะส่งข้อมูลออกไปข้างนอก เราก็จะต้องผ่านประตูใหญ่ของ ISP ก่อนออกไปข้างนอก เหมือนเวลาเราเดินผ่านป้อมยามหน้าหมู่บ้านเลย ซึ่งแน่นอนว่า ในแต่ละทางผ่านทั้งหลาย เมื่อข้อมูลผ่าน มันจะมีการ Log เอาไว้หมดเลยว่า ข้อมูลนี้มาจากที่อยู่นี้ และกำลังจะไปที่อยู่ต่อไปคือที่ไหน มันมีบอกหมดเลย

> traceroute arnondora.in.th

traceroute: Warning: arnondora.in.th has multiple addresses; using 104.21.5.134

traceroute to arnondora.in.th (104.21.5.134), 64 hops max, 40 byte packets

1 router.lan (192.168.88.1) 0.752 ms 0.319 ms 0.380 ms

2 100.83.0.1 (100.83.0.1) 2.406 ms 2.973 ms 3.245 ms

3 ae8.fcr02j.cwdc.myaisfibre.com (49.228.4.99) 3.961 ms 3.258 ms 3.309 ms

4 49-228-129-0.24.sila1.myaisfibre.com (49.228.129.177) 4.156 ms 4.516 ms 3.869 ms

5 ae22.bgw01j.cwdc.myaisfibre.com (49.228.4.28) 4.578 ms 4.954 ms 4.717 ms

6 aex.iig-cwdc-pe02.cwdc.myaisfibre.com (49.228.4.64) 6.538 ms

aex.iig-cwdc-pe03.cwdc.myaisfibre.com (49.228.4.68) 4.635 ms

aex.iig-cwdc-pe02.cwdc.myaisfibre.com (49.228.4.64) 4.607 ms

7 49.231.71.164 (49.231.71.164) 16.938 ms

49.231.45.210 (49.231.45.210) 5.475 ms

49.231.71.164 (49.231.71.164) 7.555 ms

8 49.231.48.114 (49.231.48.114) 5.586 ms

49.231.48.112 (49.231.48.112) 6.183 ms

49.231.71.164 (49.231.71.164) 7.694 ms

9 49.231.48.57 (49.231.48.57) 5.919 ms 6.498 ms 6.718 ms

10 49.231.123.75 (49.231.123.75) 59.095 ms 7.083 ms

49.231.123.73 (49.231.123.73) 7.501 ms

11 49.231.123.73 (49.231.123.73) 9.742 ms

104.21.5.134 (104.21.5.134) 7.175 ms 6.205 msเราสามารถตรวจสอบเส้นทางการเดินทางของข้อมูลเราได้ด้วย คำสั่ง traceroute มันจะแสดงให้เราเห็นหมดเลยว่า กว่าจะเดินทางจากเครื่องของเราไปที่ที่อยู่ปลายทางนั้นมันจะต้องวิ่งไปที่ไหนบ้างเป็นระยะทางกี่ Hop โดยเราจะเห็นว่า Hop 1 มันคือวิ่งจากเครื่องของเราออกผ่าน Router ในบ้านเรา เข้าสู่ Network ของ ISP ของเราเองนั่นคือ AIS วิ่งไปเรื่อย ๆ จนถึงปลายทางที่ Cloudflare ได้เลย ทำให้เราเห็นว่า อ่อ AIS เขามี Direct Line หรือถนนเส้นตรงวิ่งไปที่ Cloudflare ที่เว็บเราอยู่ได้เลย

> traceroute www.ebi.ac.uk

traceroute to www.g.ebi.ac.uk (193.62.192.80), 64 hops max, 40 byte packets

1 router.lan (192.168.88.1) 0.638 ms 0.364 ms 0.302 ms

2 100.83.0.1 (100.83.0.1) 4.100 ms 2.197 ms 3.099 ms

3 ae8.fcr02j.cwdc.myaisfibre.com (49.228.4.99) 4.443 ms 3.770 ms 3.606 ms

4 49-228-129-0.24.sila1.myaisfibre.com (49.228.129.177) 3.754 ms 4.621 ms 3.701 ms

5 ae22.bgw02j.cwdc.myaisfibre.com (49.228.4.30) 3.639 ms 5.053 ms 5.143 ms

6 aex.iig-cwdc-pe02.cwdc.myaisfibre.com (49.228.4.66) 4.198 ms 5.592 ms

aex.iig-cwdc-pe03.cwdc.myaisfibre.com (49.228.4.70) 5.036 ms

7 119.31.0.147 (119.31.0.147) 28.224 ms 28.800 ms 28.885 ms

8 unknown.telstraglobal.net (210.176.138.85) 31.733 ms 29.819 ms 31.300 ms

9 * i-91.sgpl-core03.telstraglobal.net (202.84.244.42) 29.317 ms 31.614 ms

10 * * i-1005.ulhc-core03.telstraglobal.net (202.84.143.158) 184.525 ms

11 i-1107.ulhc03.telstraglobal.net (202.84.178.38) 183.191 ms 184.733 ms 181.781 ms

12 linx-gw2.ja.net (195.66.236.15) 194.693 ms 193.542 ms 192.213 ms

13 ae23.londhx-sbr1.ja.net (146.97.35.165) 217.285 ms 215.587 ms 216.907 ms

14 ae29.londpg-sbr2.ja.net (146.97.33.2) 195.061 ms 195.986 ms 196.981 ms

15 ae26.londpg-ban1.ja.net (146.97.35.234) 193.222 ms 193.003 ms 192.502 ms

16 ebi.ja.net (146.97.136.166) 215.891 ms 214.152 ms 217.402 ms

17 194.66.91.9 (194.66.91.9) 215.159 ms 217.783 ms 219.655 ms

18 * * *

19 * * *

20 * * *

21 * * *

22 * * *

23 * * *

24 * * *

25 * * *

26 * * *

27 * * *

28 * * *

29 * * *

30 * * *พวกที่มีถนนตรงมันง่ายไป เราลองดูเคสที่เราต้องวิ่งข้ามกันบ้าง เราพาไปอีกเว็บที่เราบ่อยอย่าง European Bioinformatics Institute (EMBL) โดยเราจะเห็นว่า Hop ที่ 6 เป็นของ AIS ซึ่งเป็น ISP เรา มันจะเตรียมออกไปข้างนอก แต่ถ้าเราลองเช็คเจ้าของ IP ของ Hop ที่ 7 มันเป็นของ AIS แล้วไปที่ Telstra ที่อยู่ในสิงคโปร์ แปลว่า Hop ที่ 7 น่าจะเป็นประตูหมู่บ้านของ AIS จนไปถึง Hop ที่ 12 มันเป็นที่อยู่ของ LINX (London Internet Exchange) แปลว่าเข้าเกาะอังกฤษเรียบร้อยละ ที่เหลือมันก็จะวิ่งภายในประเทศเข้าไปหา EMBL ละ ส่วนด้านล่างที่มันเป็น Star ไปเรื่อย ๆ เพราะมันไม่สามารถรู้ได้ว่า มันวิ่งไปที่ไหน อาจจะเกิดจากการที่มันวิ่งอยู่ใน Private Network เหมือนถนนส่วนบุคคลที่ตัดผ่าน ซึ่งมันตัดหลายเส้นมาก ๆ เรารันไปเรื่อย ๆ 60 Hops แล้วยังไม่ถึงเลย ไกลเกิ้น

แต่มันน่าจะทำให้เราเห็นแล้วว่า เวลาเราส่งข้อมูลผ่านอินเตอร์เน็ตตามปกติ มันก็จะวิ่งจาก ISP ผ่านตัวกลางไปเรื่อย ๆ จนถึงปลายทาง โดยที่เส้นทางที่มันใช้จะเป็นเส้นทางที่เป็นถนนสาธารณะอย่าง Internet Exchange ตามจุดต่าง ๆ บนโลกของเรา ซึ่งเส้นทางพวกนี้มันมีการ Log หรือเก็บบันทึกไว้ตลอดเวลา เหมือนเวลาเราขับรถอยู่บนถนนแล้วมีกล้องวงจรปิด ซึ่งมันไม่เป็นผลดีกับคนที่ลักลอบขนข้อมูลเถื่อน หรือไม่ต้องการให้ใครเห็นว่าเราจะไปไหน

ลองคิดดูนะว่า ถ้าเราเป็นเจ้าของเว็บ AlphaBay แล้วเราเปิดเว็บที่อยู่บนอินเตอร์เน็ตปกติ ตำรวจจัดการได้ไม่ยากเลย แค่ nslookup หา IP Address แล้วไปเช็คดูว่า IP Address นี้ใครเป็นเจ้าของ แล้วก็ไปจัดการได้เลย หรือกระทั่งการอยากรู้ว่าใครเข้าเว็บนั้นบ้าง ก็แค่ไปขอ Log จาก ISP แล้วเอามา Crosscheck เลยว่า มีใครที่มีการส่งข้อมูลที่มีปลายทางเป็น IP Address ของเว็บนั้น ๆ บ้างก็เรียบร้อยแล้ว แล้วเราจะมีวิธีการอย่างไรละ เพื่อให้ยากต่อการติดตาม พูดง่าย ๆ คือ เราจะเปิดซอกวิ่งทางซอยผีที่ไม่มีกล้องวงจรปิดทั้งทางได้อย่างไร ทั้ง ๆ ที่ในโลกอินเตอร์เน็ตเราแทบจะมีกล้องวงจรปิดอยู่ทุกที่แล้วนะ

Onion Network เทคโนโลยีเปิดซอกโจรหลบกล้องจากทัพเรือสหรัฐ

อ่านไม่ผิดหรอกครับ เทคโนโลยีที่อยู่เบื้องหลัง Tor Network ที่เราใช้งานกัน มันเป็นเทคโนโลยีที่ผลิตขึ้นมาโดยกองทัพเรือสหรัฐ โดยในจุดเริ่มต้นมันถูกคิดค้นขึ้นมาเพื่อปกป้องพวกกลุ่มข่าวกรองของฝั่งทัพเรือ จนกระทั่งช่วงกลาง ๆ 90s เทคโนโลยีนี้ได้ถูก DARPA นำมาทำต่อ แล้วจดสิทธิบัตรให้กับทัพเรือในปี 1998 โดยชื่อ ToR ที่เราเรียกกัน จริง ๆ แล้วมันย่อมาจาก The Onion Routing ทำให้เราอาจจะได้ยินบางคนเรียก ToR Network หรือ Onion Network บาง แต่ขอให้รู้ว่า ในปัจจุบันมันคือสิ่งเดียวกันนี่แหละ

โดยปกติ เวลาเราส่งข้อมูลผ่านเครือข่าย ข้อมูลจะถูกอัดใส่กล่องเอาไว้ ตามมาตรฐาน OSI หรือเวลาเราเรียน Computer Network เราเรียก OSI Layers ตั้งแต่ Physical Layer จนไปถึง Application Layer ซึ่งวิธีการทำงานของมันคือ ในกล่องข้อมูลของเรามันจะมีก้อนอื่น ๆ ที่ระบุข้อมูลของแต่ละ Layer แปะเอาไว้ เหมือนเราแปะที่อยู่ปลายทางเข้าไป แปะพวกเลข Tracking ต่าง ๆ เข้าไปบนกล่องพัสดุเลย โดยเวลาที่ข้อมูลวิ่งผ่าน Layer นึง มันก็จะทำการ Decapsulate หรือแกะสติ๊กเกอร์สำหรับชั้นนั้น ๆ ออกมา แล้วเอามาอ่าน พอมันจะต้องถูกส่งข้อมูลใหม่ มันก็จะ Encapsulate หรือแปะข้อมูลเข้าไปใหม่แบบนี้ไปเรื่อย ๆ จนถึงปลายทาง นั่นทำให้เวลาที่ข้อมูลเราวิ่งผ่านถนนสาธารณะมันจึงรู้ว่า เราจะไปไหน เพราะเราแปะบอกไว้เลยนั่นเอง

แต่ิส่งที่ ToR ทำมันใช้หลักการเดียวกันเป๊ะ ๆ แต่เราแค่เข้ารหัสที่สติ๊กเกอร์แต่ละอันเอาไว้ สมมุติผ่าน 3 ที่ ก็จะต้องมีกุญแจ 3 ดอกที่อยู่ในแต่ละจุดที่ผ่านเป็นตัวเข้ารหัส เมื่อมันเข้ามาถึง Node แรกมันก็จะ Decapsulate ออกมา และใช้กุญแจดอกแรกในการถอดรหัสออกมา ทำให้รู้ว่าจุดที่ 2 ต้องไปที่ไหนต่อ ก็จะส่งไปต่อ จุดที่ 2 รับ ก็จะ Decapculate ออกมา แล้วใช้กุญแจดอกที่มีในเครื่องทำการถอดรหัสออกมา วนแบบนี้ไปเรื่อย ๆ เหมือนกับเราปอกหัวหอม นั่นทำให้เขาถึงเรียกว่า Onion Network

โดยเวลาเชื่อมต่อกัน จากเครื่องเราจะวิ่งผ่านอินเตอร์เน็ตปกติ เข้าไปหา Tor Node ตัวแรกที่ทำหน้าที่เหมือนประตูทางเข้า เราเรียกว่า Guard Node จากนั้น มันจะสิ่งผ่าน Node ต่าง ๆ จนไปถึงปลายทางภายใน ToR

อาจจะสงสัยว่า ถ้าเราต้องมีการแลกเปลี่ยน Key กันก่อนที่จะส่งข้อมูล แบบนี้เราสามารถดัก Key ทำ MITM Attack ได้มั้ย อาจจะยาก เพราะเขาใช้ Diffie-Hellman Key Exchange (DHE) Protocol มันเป็น Protocol นึงสำหรับการแลกเปลี่ยน Key กันผ่านสภาพแวดล้อมที่ไม่ปลอดภัย

พอมันมี Protocol ที่เพิ่มขึ้นมาขนาดนี้ ทำให้ไม่ใช่ทุก Internet Exchange ที่จะสามารถทำแบบนี้ได้ การส่งข้อมูลลักษณะแบบนี้จะต้องทำผ่าน ToR Node ที่เขาเป็นอาสาสมัคร จะรันโปรแกรม ToR Relay เอาไว้ รอให้เราเป็นคนวิ่งผ่านไป

ด้วยวิธีการค่อย ๆ ปอกหอมไปเรื่อย ทำให้ คนที่รู้ว่าใครส่งข้อมูลไปที่ไหนแบบเต็ม ๆ จะมีแค่ ต้นทางเท่านั้น ส่วนที่เหลือ ก็จะรู้แค่ Node ก่อนหน้าที่ส่งมาเท่านั้น ไม่รู้เลยว่าก่อนหน้านี้มันส่งมาจากใครเพราะที่อยู่ก่อนหน้านั้นทั้งหมดมันถูกปอกออกไปหมดแล้วนั่นเอง นั่นทำให้ Onion Network มีความเป็นส่วนตัวในระดับหนึ่ง

ซึ่งวิธีการดูเว็บที่อยู่ใน Onion Network นั้นง่ายมาก ที่อยู่ของมันจะลงท้ายด้วย .onion เช่น duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion เป็นที่อยู่ของ DuckDuckGo ที่เป็น Search Engine โดยเรามักจะได้ยินคนเรียกเว็บที่อยู่ใน Onion Network ว่า Deep Web เพราะเราไม่สามารถเข้าผ่านอินเตอร์เน็ตปกติได้โดยตรง

ด้วยวิธีการทำงานแบบนี้ ทำให้เวลาเราจะเข้า Deep Web จริง ๆ เราจะต้องวิ่งออกผ่านอินเตอร์เน็ตปกติ แล้วไปเข้าผ่านประตู เราเรียกว่า Guard Node ที่มีอยู่หลายพันจุดในโลก โดยตอนที่ข้อมูลวิ่งอยู่บนอินเตอร์เน็ตปกติ ข้อมูลที่ถูกเข้ารหัสอยู่แล้ว ก็จะถูกเข้ารหัสอีกชั้นด้วยมาตรฐาน HTTPS ปกติทุกประการ และเมื่อผ่าน Guard Node เข้าสู่ Onion Network เราก็จะใช้วิธีการปอกหอมทีละชั้น ๆ จนถึงปลายทางใน Onion Network

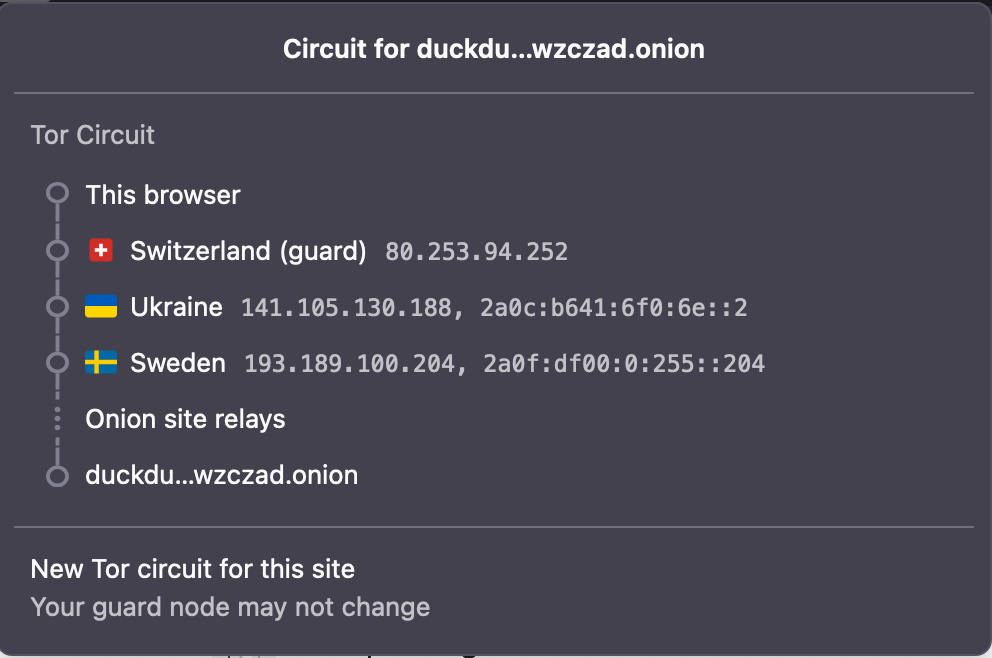

ตัวอย่างเช่นที่เราเข้า DuckDuckGo ในโปรแกรม ToR Browser มันจะบอกเลยว่าจากเครื่องเราวิ่งเข้า Guard Node ที่อยู่ใน Switzerland เลยแหละแล้ววิ่งผ่าน Node ที่ Ukraine วิ่งไป Sweden แล้ววิ่งผ่าน Relay ไปเรื่อย ๆ จนถึง DuckDuckGo นั่นเอง

เราสามารถใช้มันทำอย่างอื่นได้อีก

นอกจากที่มันจะทำให้เราสามารถเข้าเว็บที่อยู่ใน Onion Network ได้ค่อนข้างมีความส่วนตัวมากแล้ว เรายังสามารถใช้มันเป็นทางผ่านสำหรับเข้าเว็บในอินเตอร์เน็ตปกติได้ด้วยละ ถ้าเราลองใช้ ToR Browser เข้าเว็บทั่ว ๆ ไป วิธีการของมันก็คือ มันก็จะวิ่งเข้าหา Guard Node และผ่าน Node ต่าง ๆ ภายใน Onion Network โดยใช้หลักการปอกหอมเหมือน แต่มันจะวิ่งไปหา Node นึงที่เป็นทางออกไปยังอินเตอร์เน็ตปกติ เราเรียกว่า Exit Node จากนั้น มันก็จะใช้เส้นทางอินเตอร์เน็ตปกติ วิ่งไปหา Server ปลายทาง

หากเราทำแบบนี้สิ่งที่จะเกิดขึ้น อย่างแรกคือ ISP และคนที่ Routing จากเราไปที่ Guard Node จะรู้แค่ว่า เรามีการเชื่อมต่อไปที่ Guard Node, ส่วนภายใน Onion Network ต่างคน ก็จะไม่รู้ว่าเราเชื่อมต่อไปที่ไหน รู้แค่ Node ก่อนหน้าเป็นใคร เราเป็นใคร และถัดไปเป็นใครเท่านั้น และสุดท้ายเมื่ออกจาก Exit Node ไป ปลายทาง ฝั่งปลายทางมันก็จะรู้แค่ว่าเราเชื่อมต่อออกมาจาก Exit Node เท่านั้น ดังนั้น มันจะไม่มีใครที่รู้เส้นทางทั้งหมด หรือกระทั่งว่า IP Address ต้นทางจริง ๆ นั้นมาจากไหน

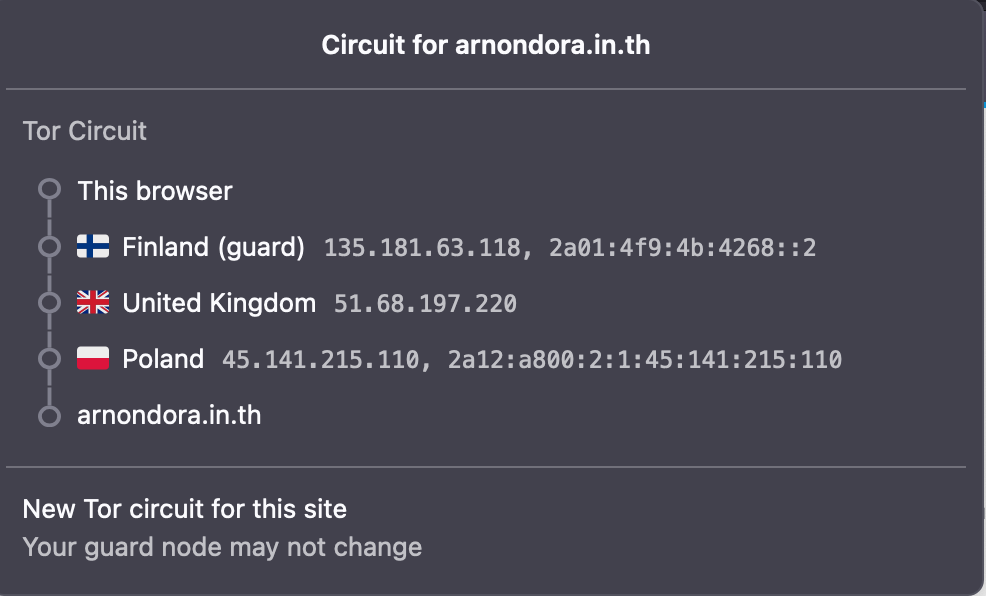

ถ้าเราลองเอา ToR Browser เข้าเว็บ arnondora.in.th แล้วเปิด Circuit ขึ้นมาดู เราจะเห็นว่า เราที่อยู่ไทย วิ่งไป Finland ไป UK แล้วไป Poland แล้วถึงจะวนกลับมาที่ไทยอีกครั้ง และเมื่อเรากดลิงค์ไปเรื่อย ๆ เราจะเห็นว่า เส้นทางมันเปลี่ยนไปเรื่อย ๆ ทำให้มัน Track ได้ยากกว่าเดิมอีกว่า เราวิ่งไหนอะไรยังไง แต่ส่วนใหญ่ Guard Node จะไม่ได้เปลี่ยนบ่อยมาก

เรายังสามารถโดนติดตามบน ToR ได้มั้ย ?

เพราะลักษณะการทำงานของ Onion Network ทำให้การติดตามมันเป็นไปได้ยากมาก ๆ โดยการจะติดตามได้นั้น เพราะการที่เราจะติดตามได้อย่างละเอียดนั้น เราจะต้องเอา Log การส่งผ่านข้อมูลจากเส้นทางมาวิเคราะห์พร้อม ๆ กัน เรากำลังพูดถึงเส้นทางที่อาจจะมีการเปลี่ยนแปลงอยู่ทุก ๆ ครั้งที่เชื่อมต่อใหม่ นั่นหมายถึงเครื่องมากกว่าร้อยเครื่องได้เลยทีเดียว

ทำให้ ถ้าเราต้องการอยากรู้ว่า คน ๆ นี้วิ่งไปไหนจริง ๆ มันต้องใช้จุดอ่อนอื่น ซึ่งมันมีอยู่แน่นอนคือ ช่วงการเชื่อมต่อจากเครื่องถึง Guard Node และจาก Exit Node ถึง Server ปลายทาง ซึ่งมันก็จะมีวิธีการวิเคราะห์ข้อมูลหลากหลายเทคนิคที่ถูกตีพิมพ์ออกมาเรื่อย ๆ ว่าสามารถที่จะใช้ในการติดตามผู้ที่เข้าผ่าน ToR Network ได้จริง

ถามว่า แล้วจุดอ่อนที่เราว่ามา มันสามารถถูกจัดการได้อย่างไร มันมีวิธีอยู่จริง ๆ คือ ให้เราใช้ VPN-over-ToR พูดง่าย ๆ คือ เราก็ใช้ VPN สาธารณะก่อนแล้วค่อยต่อจาก VPN Server ไปที่ Onion Network

ทำให้ ISP ก็จะเห็นว่า เราวิ่งไปที่ VPN และถ้า VPN ไม่ให้ Log ก็จะไม่รู้แล้วว่า เราเข้าไปที่ Onion Network และส่วนปลายทาง ก็จะรู้แค่ว่า ข้อมูลวิ่งมาจากฝั่ง Exit Node ไม่รู้ตัวจริง ทำให้สามารถปกปิดตัวเองได้ดีมากขึ้นกว่าเดิมไปอีกฃ

สรุป

การใช้งาน ToR ทำให้เราสามารถปกปิดตัวตนของเราบนโลกอินเตอร์เน็ตได้โดยการใช้เทคนิคการเข้ารหัสแบบหลายชั้นเข้ามาช่วย ทำให้คนกลางที่ทำหน้าที่ส่งข้อมูลเราไปยังปลายทาง ไม่ทราบข้อมูลทั้งหมด เราเรียกการรักษาความลับแบบนี้ว่า Compartmentalisation ทำให้การติดตามนั้นเป็นไปได้ยากมาก ๆ (แต่ก็ไม่ใช่ว่าทำไม่ได้นะ) ซึ่งเว็บที่อยู่ภายใน Onion Network นั้นไม่สามารถเข้าถึงได้จากอินเตอร์เน็ตปกติ เราจึงเรียกมันว่า Deep Web และเมื่อมันเข้ายาก จึงทำให้มักจะมีเว็บแปลก ๆ ที่อาจจะมีความน่ากลัวขายของผิดกฏหมาย เราเรียกว่า Dark Web อยู่เป็นจำนวนมาก สำหรับคนทั่ว ๆ ไป เราแนะนำว่า ให้อยู่ห่างจากพวก Deep Web ไว้ เพราะเราไม่รู้เลยว่า ภายในโลกใต้ดินตรงนั้นที่หัวโค้งมันจะมีอะไรซ่อนอยู่ก็เป็นได้.....

Read Next...

รวม Homebrew Package ที่รักส์

Homebrew เป็นอีกหนึ่งเครื่องมือที่เราชอบมาก ๆ มันทำให้เราสามารถติดตั้งโปรแกรม และเครื่องมือต่าง ๆ ได้เยอะแยะมากมายเต็มไปหมด แต่วันนี้ เราจะมาแนะนำ 5 Homebrew Package ที่เรารักส์และใช้งานบ่อยมาก ๆ กันว่าจะมีตัวไหนกันบ้าง...

รวมวิธีการ Backup ข้อมูลที่ทำได้ง่าย ๆ ที่บ้าน

การสำรองข้อมูลเป็นเรื่องสำคัญมาก ๆ อารมณ์มันเหมือนกับเราซื้อประกันที่เราก็ไม่คาดหวังว่าเราจะได้ใช้มันหรอก แต่ถ้าวันที่เราจำเป็นจะต้องใช้การมีมันย่อมดีกว่าแน่นอน ปัญหาคือเรามีวิธีไหนกันบ้างละที่สามารถสำรองข้อมูลได้ วันนี้เราหยิบยกวิธีง่าย ๆ ที่สามารถทำได้ที่บ้านมานำเสนอกัน...

Trust ความเชื่อมั่น แต่ทำไมวงการ Cyber Security ถึงมูฟออนไป Zero-Trust กัน

คำว่า Zero-Trust น่าจะเป็นคำที่น่าจะเคยผ่านหูผ่านตามาไม่มากก็น้อย หลายคนบอกว่า มันเป็นทางออกสำหรับการบริหาร และจัดการ IT Resource สำหรับการทำงานในปัจจุบันเลยก็ว่าได้ วันนี้เราจะมาเล่าให้อ่านกันว่า มันคืออะไร และ ทำไมหลาย ๆ คนคิดว่า มันเป็นเส้นทางที่ดีที่เราจะมูฟออนกันไปทางนั้น...

แปลงเครื่องคอมเก่าให้กลายเป็น NAS

หลังจากเราลงรีวิว NAS ไป มีคนถามเข้ามาเยอะมากว่า ถ้าเราไม่อยากซื้อเครื่อง NAS สำเร็จรูป เราจะสามารถใช้เครื่องคอมเก่าที่ไม่ได้ใช้แล้วมาเป็นเครื่อง NAS ได้อย่างไรบ้าง มีอุปกรณ์ หรืออะไรที่เราจะต้องติดตั้งเพิ่มเติม วันนี้เราจะมาเล่าให้อ่านกัน...